Страницу Назад

Поискать другие аналоги этой работы

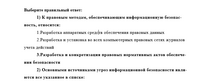

99 Тест по основам информационной безопасностиID: 221918Дата закачки: 23 Ноября 2021 Продавец: qwerty123432 (Напишите, если есть вопросы) Посмотреть другие работы этого продавца Тип работы: Тесты Сдано в учебном заведении: СИБИТ Описание: Выберите правильный ответ: 1) К правовым методам, обеспечивающим информационную безопас-ность, относятся: 1.Разработка аппаратных средств обеспечения правовых данных 2.Разработка и установка во всех компьютерных правовых сетях журна-лов учета действий 3.Разработка и конкретизация правовых нормативных актов обеспе-чения безопасности 2) Основными источниками угроз информационной безопасности яв-ляются все указанное в списке: 1.Хищение жестких дисков, подключение к сети, инсайдерство 2.Перехват данных, хищение данных, изменение архитектуры систе-мы 3.Хищение данных, подкуп системных администраторов, нарушение ре-гламента работы 3) Виды информационной безопасности: 1. Персональная, корпоративная, государственная 2.Клиентская, серверная, сетевая 3.Локальная, глобальная, смешанная 4) Цели информационной безопасности – своевременное обнаружение, предупреждение: 1.несанкционированного доступа, воздействия в сети 2.инсайдерства в организации 3.чрезвычайных ситуаций 5) Основные объекты информационной безопасности: 1.Компьютерные сети, базы данных 2.Информационные системы, психологическое состояние пользователей 3.Бизнес-ориентированные, коммерческие системы 6) Основными рисками информационной безопасности являются: 1.Искажение, уменьшение объема, перекодировка информации 2.Техническое вмешательство, выведение из строя оборудования сети 3. Потеря, искажение, утечка информации 7) К основным принципам обеспечения информационной безопасности относится: 1.Экономической эффективности системы безопасности 2.Многоплатформенной реализации системы 3.Усиления защищенности всех звеньев системы 8) Основными субъектами информационной безопасности являются: 1.руководители, менеджеры, администраторы компаний 2.органы права, государства, бизнеса 3.сетевые базы данных, фаерволлы 9) К основным функциям системы безопасности можно отнести все перечисленное: 1.Установление регламента, аудит системы, выявление рисков 2.Установка новых офисных приложений, смена хостинг-компании 3.Внедрение аутентификации, проверки контактных данных пользовате-лей 10) Принципом информационной безопасности является принцип не-допущения: 1.Неоправданных ограничений при работе в сети (системе) 2.Рисков безопасности сети, системы 3.Презумпции секретности 11) Принципом политики информационной безопасности является принцип: 1.Невозможности миновать защитные средства сети (системы) 2.Усиления основного звена сети, системы 3.Полного блокирования доступа при риск-ситуациях 12) Принципом политики информационной безопасности является принцип: 1.Усиления защищенности самого незащищенного звена сети (систе-мы) 2.Перехода в безопасное состояние работы сети, системы 3.Полного доступа пользователей ко всем ресурсам сети, системы 13) Принципом политики информационной безопасности является принцип: 1.Разделения доступа (обязанностей, привилегий) клиентам сети (си-стемы) 2.Одноуровневой защиты сети, системы 3.Совместимых, однотипных программно-технических средств сети, си-стемы 14) К основным типам средств воздействия на компьютерную сеть относится: 1.Компьютерный сбой 2.Логические закладки («мины») 3.Аварийное отключение питания 15) Когда получен спам по e-mail с приложенным файлом, следует: 1.Прочитать приложение, если оно не содержит ничего ценного – уда-лить 2.Сохранить приложение в парке «Спам», выяснить затем IP-адрес гене-ратора спама 3.Удалить письмо с приложением, не раскрывая (не читая) его 16) Наиболее распространены средства воздействия на сеть офиса: 1.Слабый трафик, информационный обман, вирусы в интернет 2.Вирусы в сети, логические мины (закладки), информационный пе-рехват 3.Компьютерные сбои, изменение администрирования, топологии 17) Утечкой информации в системе называется ситуация, характери-зуемая: 1.Потерей данных в системе 2.Изменением формы информации 3.Изменением содержания информации 18) Окончательно, ответственность за защищенность данных в ком-пьютерной сети несет: 1.Владелец сети 2.Администратор сети 3.Пользователь сети 19) Политика безопасности в системе (сети) – это комплекс: 1.Руководств, требований обеспечения необходимого уровня безопас-ности 2.Инструкций, алгоритмов поведения пользователя в сети 3.Нормы информационного права, соблюдаемые в сети 20) Наиболее важным при реализации защитных мер политики без-опасности является: 1.Аудит, анализ затрат на проведение защитных мер 2.Аудит, анализ безопасности 3.Аудит, анализ уязвимостей, риск-ситуаций 21)Режим защиты информации не устанавливается в отношении сведений, относящихся к … 1.государственной тайне 2.деятельности государственных деятелей 3.конфиденциальной информации 4.персональным данным 22) Засекречиванию подлежат сведения о … 1.состоянии демографии 2.состоянии преступности 3.фактах нарушения прав и свобод человека и гражданина 4.силах и средствах гражданской обороны 23) Проверить электронно-цифровую подпись под документом может… 1.только эксперт, преобразуя электронный образец документа и открытый ключ отправи-теля 2.любое заинтересованное лицо, преобразуя электронный образец документа, открытый ключ отправителя и собственно значение электронно-цифровой подписи 3.только эксперт с помощью преобразований электронного образца документа, от-крытого ключа отправителя и собственно значения электронно-цифровой подписи 4.только отправитель электронного документа 24) К государственной тайне не относятся сведения, защищаемые государством … 1.распространение которых может нанести ущерб государству. 2.в экономической области 3.в контрразведывательной деятельности 4.в оперативно-разыскной деятельности 5.о частной жизни политических деятелей 25) Выберите правильный ответ Основным источником права в области обеспечения информационной безопасно-сти в России является 1.Уголовный кодекс 2.Конституция 3.государственные и отраслевые стандарты 4.Документы Гостехкомиссии 26) Выберите правильный ответ В статье 42 Конституции РФ говорится о том, что 1.каждый имеет право на неприкосновенность частной жизни, личную и семейную тайну, на тайну переписки, телефонных переговоров, почтовых, телеграфных и иных со-общений сбор, хранение, использование и распространение информации о частной жизни лица без его согласия не допускаются 2.каждый имеет право свободно искать, получать, передавать, производить и рас-пространять информацию любым законным способом, перечень сведений, составляющих государственную тайну, определяется федеральным законом 3.каждый имеет право на достоверную информацию о состоянии окружающей среды 27) Дополните предложение Федеральные законы и другие нормативные акты предусматривают разделение информации на категории свободного и __________ доступа. 28) Выберите правильный ответ Совокупность норм гражданского права, регулирующих отношения по признанию авторства и охране имущественных и неимущественных прав авторов и правообладателей это определение 1.сертификата 2.авторского права 3.патента 4.товарного знака 29) Выберите правильный ответ Правообладатель для оповещения о своих правах может, начиная с первого выпуска в свет программы для ЭВМ или базы данных, использовать знак охраны авторского права 1.© 2.® 3.™ 4. 30) Выберите правильный ответ Символ ® означает 1.патент 2.охраняемый знак 3.торговую марку Комментарии: год сдачи 2021, оценка хорошо. Размер файла: 121,5 Кбайт Фаил:

Скачано: 1 Коментариев: 0 |

||||

Есть вопросы? Посмотри часто задаваемые вопросы и ответы на них. Опять не то? Мы можем помочь сделать! |

||||

Вход в аккаунт:

Страницу Назад

Cодержание / Юриспруденция / Тест по основам информационной безопасности

Вход в аккаунт: